Stell dir vor, du schreibst einen geheimen Brief und verschließt ihn mit einem Zahlenschloss. Für normale Einbrecher dauert es Jahre, die Kombination zu knacken. Aber eines Tages taucht ein neuer Dieb auf, der in Sekunden alle Kombinationen gleichzeitig ausprobiert. Genau das ist das Bedrohungsszenario, das Quantencomputer für die IT-Sicherheit darstellen.

Warum Quantencomputer so mächtig sind

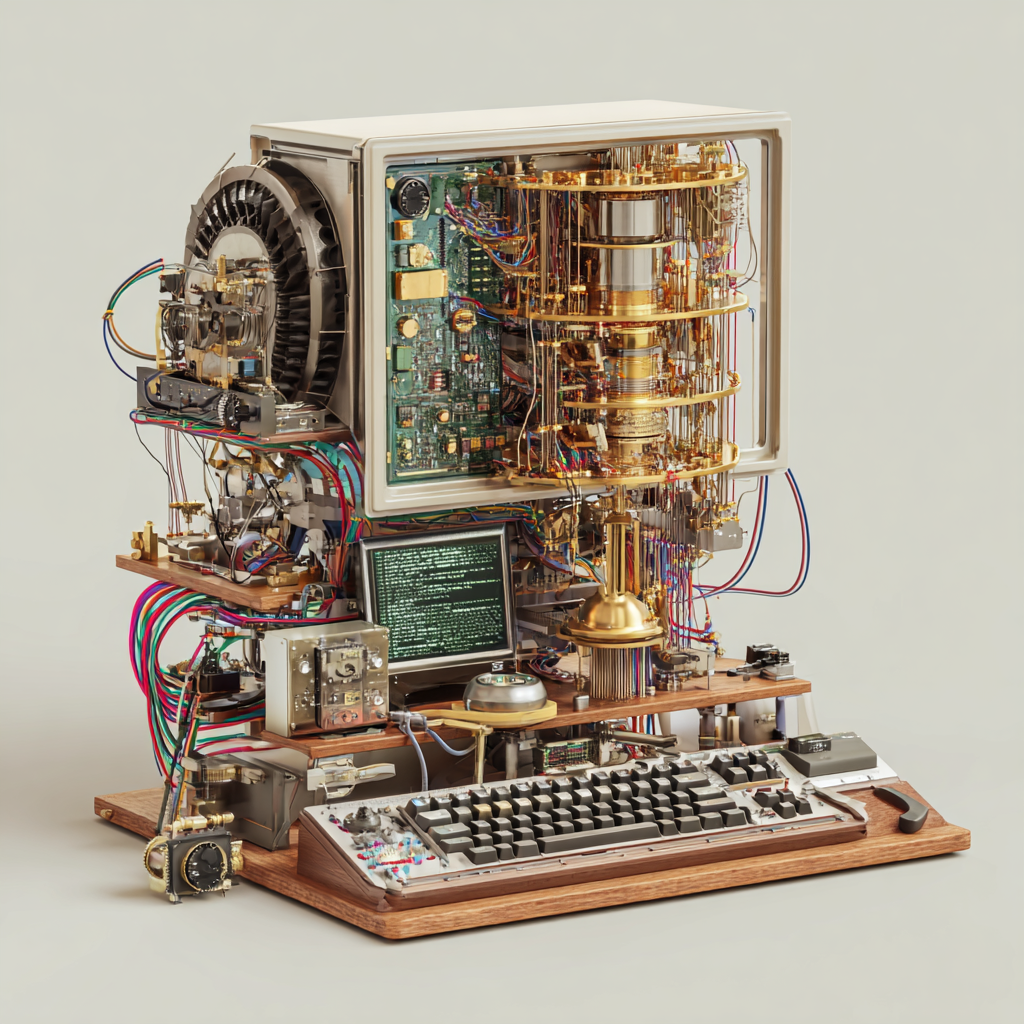

Klassische Computer rechnen Schritt für Schritt, Bit für Bit – entweder 0 oder 1. Quantencomputer dagegen nutzen Qubits, die dank Superposition 0 und 1 gleichzeitig sein können. Mit Verschränkung können sie Zustände koppeln und parallele Berechnungen durchführen, die in klassischer Logik schlicht unmöglich wären.

Das macht sie bei bestimmten Problemen extrem stark – und genau das betrifft auch unsere Kryptographie.

Die Gefahr für heutige Verschlüsselung

Fast alle Sicherheitsmechanismen im Internet – von HTTPS bis Online-Banking – beruhen auf Verfahren wie:

- RSA (Faktorisierung großer Zahlen)

- ECC (Elliptische Kurven)

- Diffie-Hellman (Schlüsselaustausch)

All diese Methoden basieren darauf, dass es für klassische Computer unfassbar lange dauert, den Schlüssel aus mathematischen Problemen herauszurechnen. Ein Quantencomputer mit genug Qubits und Fehlerkorrektur könnte das jedoch in Minuten schaffen – dank Shor’s Algorithmus (1994 entwickelt, aber erst mit Quantenhardware wirklich gefährlich).

Post-Quantum Cryptography (PQC)

Um uns zu schützen, entwickeln Forscher neue Kryptosysteme, die auch gegen Quantenangriffe sicher sind. Diese nennt man Post-Quantum-Algorithmen. Sie basieren auf Problemen, die auch Quantencomputer nicht effizient lösen können. Beispiele:

- Lattice-based Kryptographie (z. B. Kyber, Dilithium)

- Code-based Kryptographie (McEliece)

- Hash-basierte Signaturen (XMSS, SPHINCS+)

- Multivariate Kryptographie (Unterschriftenverfahren mit Polynomgleichungen)

Die US-Standardisierungsbehörde NIST wählt derzeit (2025) die finalen PQC-Standards aus. Kyber und Dilithium gelten bereits als Favoriten.

Warum jetzt handeln?

Quantencomputer sind noch nicht in der Lage, RSA-2048 in Sekunden zu brechen. Doch es gibt ein Problem: Harvest now, decrypt later. Angreifer speichern heute verschlüsselte Kommunikation ab – und sobald leistungsstarke Quantencomputer existieren, können sie diese alten Daten nachträglich entschlüsseln.

Das bedeutet: Selbst wer glaubt, er sei heute sicher, könnte morgen eine böse Überraschung erleben. Deshalb raten Sicherheitsbehörden (z. B. BSI in Deutschland, NSA in den USA) schon jetzt zum Umstieg auf PQC.

Hybrid Computing & Crypto-Agility

Die Übergangszeit bringt ein Dilemma: Wir können klassische Verfahren nicht einfach abschalten, solange PQC-Standards noch nicht überall etabliert sind. Deshalb setzt man auf Hybridlösungen:

- Kombination aus klassischem RSA/ECC und PQC-Verfahren

- Systeme, die später flexibel neue Algorithmen „einstecken“ können (Crypto-Agility)

Auch Hardwarehersteller wie Intel und IBM arbeiten an Chips, die PQC-Beschleunigung direkt unterstützen.

Hybrid Computing über die Kryptographie hinaus

Das Stichwort „Hybrid“ bezieht sich nicht nur auf Kryptographie, sondern auch auf die Rechenarchitektur selbst:

- Quantencomputer für spezielle Probleme (Optimierung, Simulation, Kryptographie).

- Klassische Computer für Alltagsaufgaben.

- Neuromorphe Systeme für KI-Anwendungen.

Zusammen entsteht ein heterogenes Rechenökosystem, in dem jede Technologie das macht, was sie am besten kann.

Chancen & Risiken

- Chancen: Neue Sicherheitsstandards, robustere Infrastrukturen, technologische Führungsrolle für Länder, die PQC schnell einführen.

- Risiken: Teurer Umstieg, mögliche Implementierungsfehler, ein Wettlauf mit unklarer Ziellinie (wann genau sind Quantencomputer wirklich stark genug?).

Ein anschauliches Bild

Man könnte sagen: Wir haben jahrzehntelang unsere wertvollen Daten in einer Schatztruhe aufbewahrt, die mit einem riesigen Zahlenschloss gesichert ist. Quantencomputer sind der Meisterdieb, der plötzlich alle Kombinationen gleichzeitig probieren kann. Post-Quantum Cryptography ist die neue Truhe – nur diesmal mit einem Schloss, für das es gar keinen Dietrich gibt.

Fazit

Post-Quantum-Kryptographie ist kein „nice to have“, sondern eine Überlebensstrategie. Wer heute an Sicherheit denkt, muss morgen schon quantensicher planen.

Oder, um es mit einem Augenzwinkern zu sagen: Wer noch glaubt, dass RSA ihn rettet, hat das Quanten-Krokodil im Fluss einfach übersehen.